整体情况

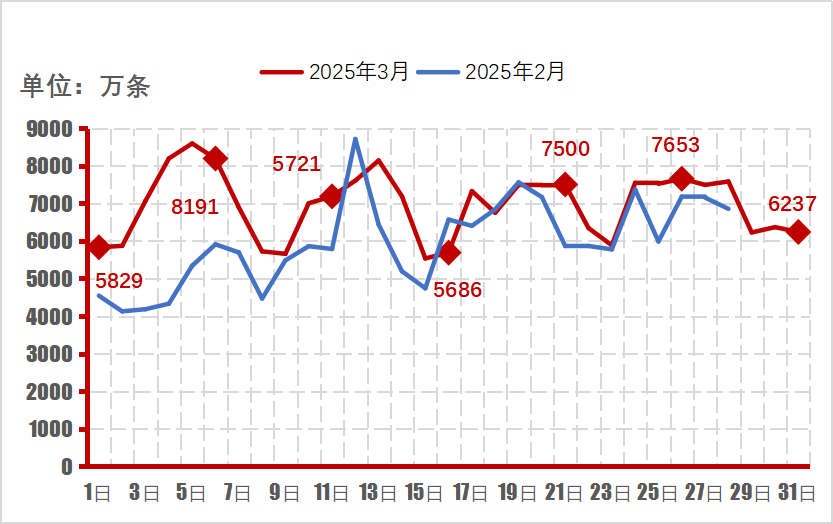

2025年3月,国资国企在线监管安全运营中心(以下简称安全运营中心)共监测到中央企业网络安全告警21.6亿条,环比上月增加29.3%,其中高危及以上告警4.4亿条,占比20.4%。

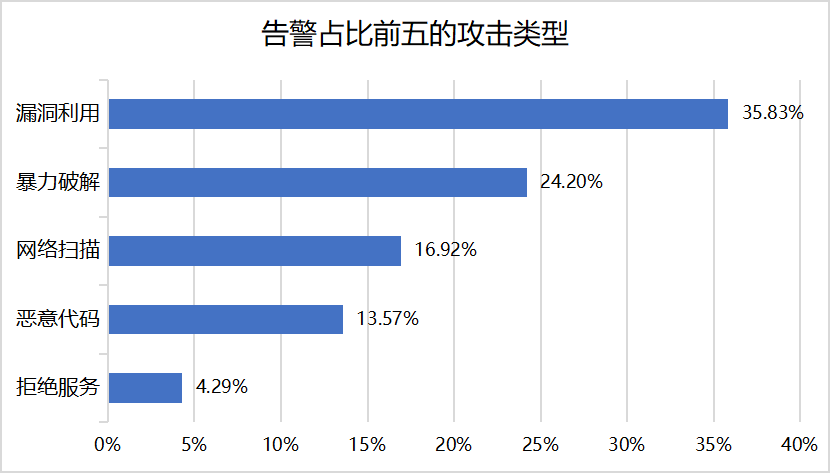

中央企业排名前三的告警类型分别为漏洞利用、暴力破解、网络扫描,告警占比如下图所示。

安全态势

一、安全漏洞态势

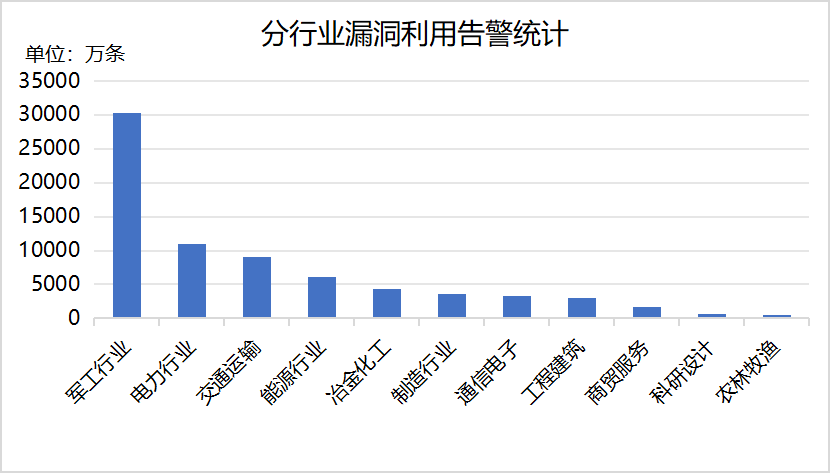

2025年3月,安全运营中心依托国资国企网络信息安全在线监管平台,监测到漏洞利用告警7.7亿条,涉及852家中央企业单位,告警数量排名前三的行业为军工行业、电力行业、交通运输,告警数量分行业统计情况如下。本月,漏洞利用告警数量前三的行业保持不变。

2025年3月,安全运营中心共收集安全漏洞71个,其中涉及面较广且较为严重的安全漏洞5个,如下表所示。

安全漏洞名称 | 所属公司 或组织 | 漏洞编号 |

CrushFTP身份验证绕过漏洞 | CrushFTP | CVE-2025-2825 |

Next.js Middleware鉴权绕过漏洞 | Vercel | CVE-2025-29927 |

Ingress NGINX Controller 远程代码执行漏洞 Apache Tomcat 远程代码执行漏洞 | Kubernetes社区 Apache软件基金会 | CVE-2025-1974 CVE-2025-24813 |

Vite任意文件读取漏洞 | Vite | CVE-2025-30208 |

2025年3月,中央企业受攻击的主要信息系统及攻击次数如下表。

信息系统名称 | 攻击次数 | 涉及 企业数 |

泛微E-Cology系统 | 25.0万 | 130 |

kkFileView在线预览系统 | 12.6万 | 74 |

中远麒麟堡垒机系统 | 10.3万 | 168 |

上述系统一旦被攻破,可能造成企业数据失窃、渗透进入内部网络等严重后果。安全运营中心已将漏洞情况通告各中央企业,建议使用相关系统的企业及时修复漏洞,避免漏洞被攻击者利用。

二、钓鱼攻击态势

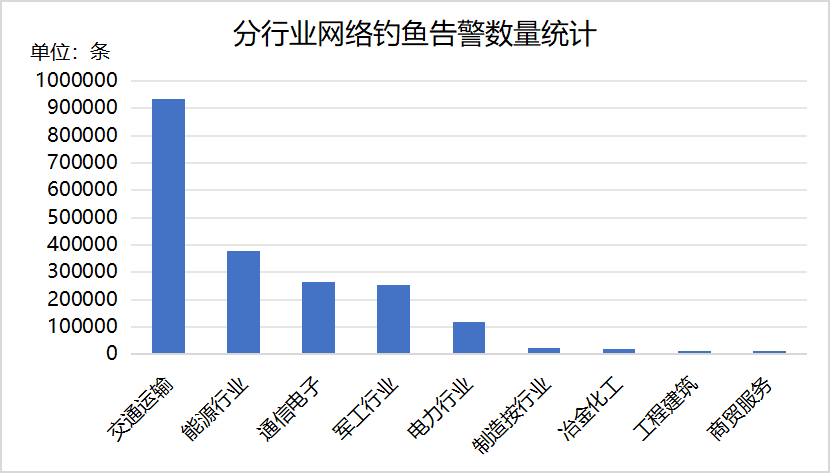

2025年3月,安全运营中心依托国资国企网络信息安全在线监管平台,共监测到网络钓鱼告警202.1万条,涉及81家中央企业单位。告警数量前三的行业为交通运输、能源行业、通信电子,告警数量分行业统计情况如下。本月,交通运输行业网络钓鱼告警数量增长明显,建议相关中央企业提高警惕加强防范。

为更好防范网络钓鱼攻击,安全运营中心提出以下建议:

加强员工网络安全意识培养,形成良好的网络使用习惯,不轻信来历不明的信息,不随意点击可疑的链接或下载附件,不泄露个人信息或敏感数据;

使用多因素身份验证来提高账户的安全性,设置复杂口令并定期更换,不在不同的网站或平台使用相同口令;

保持各软件和系统实时更新,使用正规的杀毒软件和防火墙,定期扫描系统以查找可能受威胁的主机。

三、弱口令态势

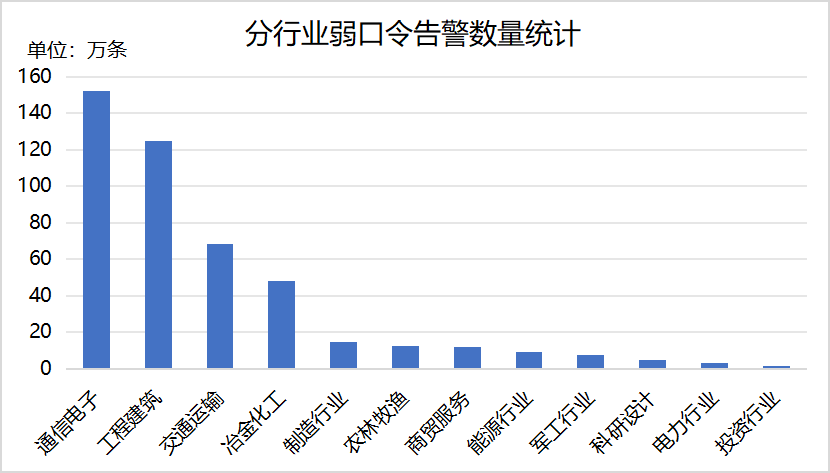

口令破解是攻击者突破中央企业边界网络防护的主要手段之一,安全运营中心持续对中央企业弱口令使用情况进行监测并及时反馈。2025年3月共监测到弱口令告警457.5万条,涉及704家中央企业单位,告警数量前三的行业为通信电子、工程建筑、交通运输,告警数量分行业统计情况如下。本月弱口令告警总数量环比上月有所上升。

为降低弱口令造成的安全风险,安全运营中心建议中央企业采取以下措施降低弱口令风险,保障系统安全。

使用复杂密码:设置密码长度至少为8位,宜同时包含大小写字母、数字、特殊字符,提高密码的复杂度,不使用设备或账户初始密码及常见的弱口令密码。

定期更改密码:设置复杂密码后,并非一劳永逸,随着时间的推移,密码仍存在被破译的可能性。重要网络信息系统应定期(至少3个月内)进行密码更改,同时要避免数套密码轮换修改。

避免密码串用:在不同平台及系统避免使用相同的密码,防止一个密码泄露后其他系统被“撞库”攻击连带攻破,导致泄密面进一步扩大。

定期检查账户状态:计算机系统及网络账户通常具备安全审计功能,可查询历史异常记录,定期检查日志,及时发现账户异常行为,防止因密码泄露导致内部数据、信息被持续窃取。

四、数据安全态势

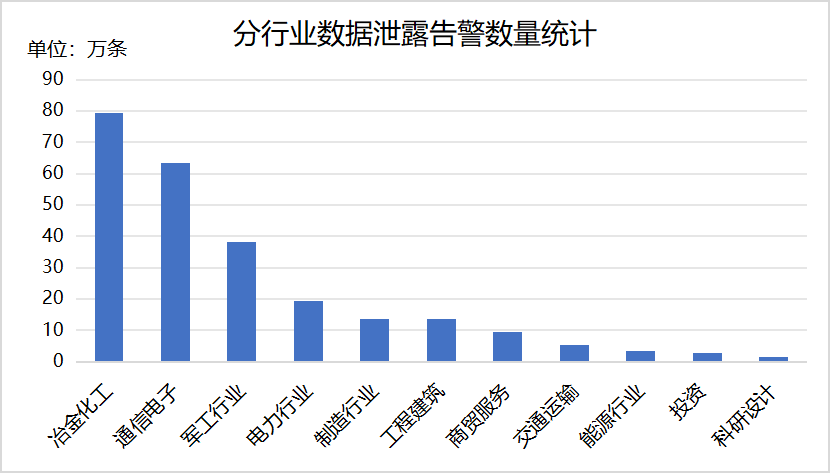

2025年3月,安全运营中心在常规网络流量监测之外,从可能发生数据泄露的场景出发,利用敏感系统特征、域名前缀特征、流量传输特征等信息,对包括数据存储类、ETL工具(即数据提取、转换、加载工具)、数据管理类、查询应用类、分析计算类、数据监控类等6大类共112种应用开展监测分析。本月共监测到数据泄露告警252.6万条,涉及312个应用、231家中央企业单位,告警数量前三的行业为冶金化工、通信电子、军工行业。